(本文作者:马俊,系Akamai大中华区企业事业部高级售前技术经理)

岁末年初,各行各业都在总结过去一年的成就和经验教训。回首刚刚过去的鼠年,新冠肺炎疫情当仁不让成为了各行各业的关键词。疫情的大流行导致人们大规模转移到远程工作和学习模式,并越发依赖在线服务,这就为网络犯罪分子提供了更多攻击机会。在网络安全领域,过去一年可谓见证了分布式拒绝服务(DDoS)攻击这个历史悠久的攻击手段的爆发。与往年相比,网络犯罪分子在去年对各行业发起的DDoS攻击在规模、频率和复杂度上均创下了新高,攻击动机也更是别有用心。

随着人们进入到后疫情时代,DDoS攻击发起者的野心恐将欲壑难填,企业需要以面对“疫情常态化”的心态来应对“加强版”DDoS攻击的常态化。Akamai智能边缘安全平台在去年成功抵御了包括截至目前最大带宽和最大吞吐量在内的数起DDoS攻击。基于此,下文总结了Akamai平台上观察到的DDoS攻击新趋势,并提出了解决之道,旨在帮助企业在后疫情时代的安全环境中以往鉴来、更好保护自身业务发展。

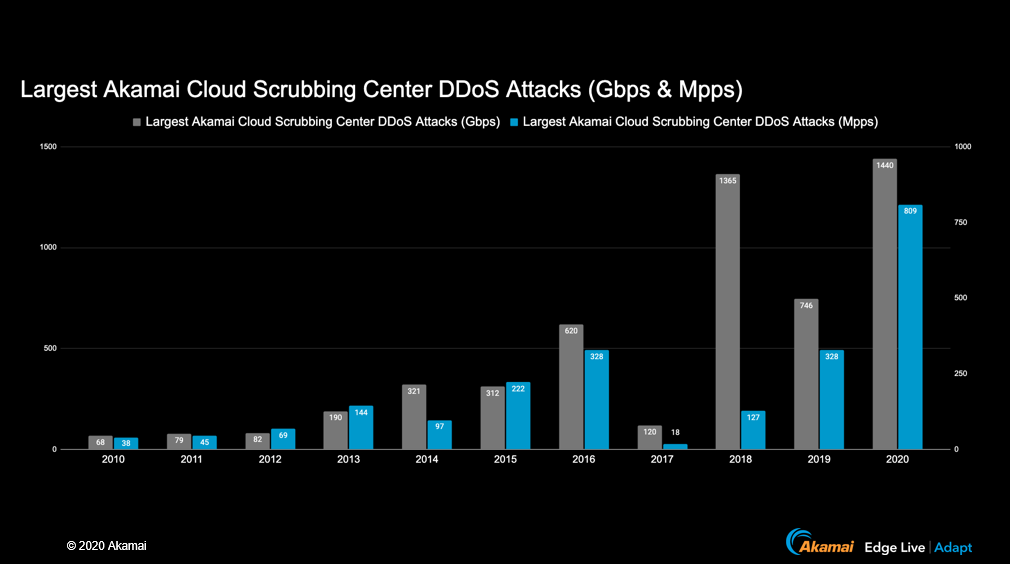

图为:Akamai成功帮助客户抵御DDoS攻击的历史记录

上图中灰色部分表示带宽——数字越大意味着被攻击企业在互联网的出入口位置受到的压力越大;蓝色部分表示吞吐量、即报文数量——数字越大意味着网络设备的处理能力面临更大压力。由图可见,过去十年间“灰蓝”两项指标基本呈指数型增长,增长了约二十倍,而去年两项指标又再次被刷新。具体而言,2020年6月的第一周,Akamai应对了迄今见到的最大规模带宽的DDoS攻击(灰色)。其针对的是一家互联网主机提供商,主要攻击对象共有五个IP地址,使用了ACK Flood、CLDAP反射、NTP Flood等九种不同的攻击向量和多种僵尸网络攻击工具。这起攻击流量来源于全球,持续了近两个小时,最终峰值达到1.44 Tbps和385 Mpps,其中超过1 Tbps的带宽就超过了一个小时。而上一次Akamai观察到如此大带宽的DDoS攻击还是在2018年,当时的攻击带宽仅为1.3 Tbps。由这起攻击事件可见,攻击者为了达到目的,非常重视DDoS攻击技术的开发与变化。事实上,多向量DDoS攻击在去年非常普遍,Akamai平台缓解的攻击中约有33%起攻击包含三个或更多攻击向量,最高者为14个不同向量。

另一起破吞吐量纪录的DDoS攻击(蓝色)发生在去年6月,目标为一家欧洲大型银行。Akamai观察到,其带宽在几秒钟内从正常流量水平激增至418 Gbps,随后在约两分钟内达到809 Mpps的吞吐量峰值。整起攻击虽持续不到十分钟,但独特之处在于Akamai观察到的数据包源IP地址数量大幅增加,这意味着在攻击期间,攻击者向该银行目的地注册的源IP数量大幅增加,表明攻击来源高度分布。Akamai观察到的每分钟源IP数量是通常观察到的客户目的地址的600倍以上。以上述两起破纪录的DDoS攻击为代表的去年数起攻击反映出,虽然某些攻击未得逞,但攻击者愿意花费的成本与代价十分巨大,企业若没有富有经验的技术、人员和流程,将难以应变,最终被击垮。

从2020年8月开始,Akamai的部分客户陆续收到几个攻击组织发来的DDoS攻击勒索信。信中措辞与此前已公开的勒索内容并无二致:勒索信警告若对外曝光勒索要求,则立即发起攻击,攻击不但会破坏基础设施,还将造成声誉等更大影响。可见勒索者精心策划过信件内容,希望达到“不战而屈人之兵”的效果。一些勒索信注明了身份,如主要针对金融机构进行勒索的Fancy Bear(APT 28)和Armada Collective分别要求支付10个比特币(时价为12万美元)和20个比特币(约合24万美元),若超过付款期限,还会增加勒索要求。还有一些勒索信指明了攻击目标并威胁发起一次小的“测试”攻击来证明情况的严重性以及攻击决心。

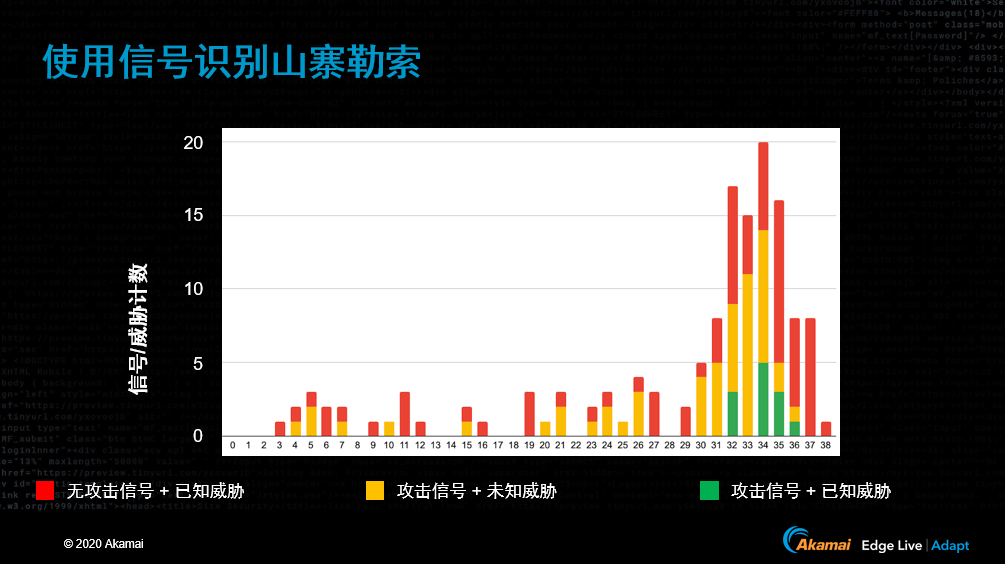

图为:Akamai使用信号识别山寨勒索

Akamai平台曾观察到一个受勒索的客户遭到了50 Gbps的攻击,但经过分析,该勒索攻击者并非信中声称的组织,而是利用知名攻击组织的名声来恐吓企业加紧付款。而这样的浑水摸鱼勒索在去年的勒索型DDoS攻击中更是屡见不鲜。上图运用了Akamai平台的数据和专家的经验,将勒索DDoS攻击中的向量、所利用的漏洞等技术特征,即“攻击信号”进行提取,然后把该攻击是否在平台上出现过来鉴别已知和未知威胁,最终Akamai发现去年的勒索型DDoS攻击并不都是信中宣称的那些组织发起的,虽然很多人宣称自己是某一黑客组织,但他们所使用的安全信号完全不同,有些攻击甚至被Akamai平台自动拦截了。从Akamai的数据来看,真正由信中宣称的组织发起的勒索型DDoS攻击在所有攻击中只占约10%;从另一个角度来说,并不是每一起去年发生的DDoS攻击都会告知勒索需求。

总体而言,Akamai在去年发现北美、亚太、欧洲、中东和非洲的企业收到的勒索信日益增加。金融服务业起初是受威胁最大的行业,但随后的勒索信又将目标对准了其他行业,波及电商、社交媒体、制造、酒店和旅游等各行各业。勒索组织进行全行业扫描,从最有利可图的行业入手,勒索完一个便调转枪口对准另一个行业。

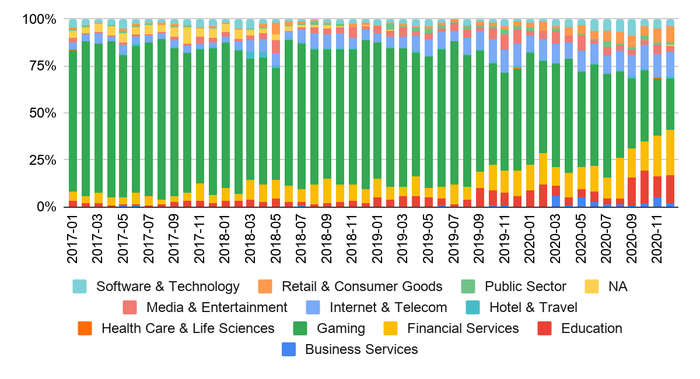

图为:Akamai统计的各行业遭受的DDoS攻击情况

而攻击最终发起的情况也反映出没有行业能够幸免。由上图可见,去年8月前,DDoS攻击主要针对游戏业。但从8月开始,攻击突然转向金融业,随后又扩散至多个行业。由于疫情期间在线学习的需要,教育业在去年成为了DDoS攻击重灾区,DDoS攻击会使学生无课可上,产生非常糟糕的后果。

去年很多遭到攻击的大型企业表示勒索信被系统当成垃圾邮件过滤了,因此没有收到勒索邮件的企业并不代表能够独善其身。而中小型企业往往在勒索的成本与付出的安全投资之间举棋不定。可以确定的是,勒索型DDoS攻击会长期存在,攻击者正在改变和更新其攻击手段,不断躲避网络安全从业者和执法机构。那么面对“新常态”下的网络环境,企业该如何应对DDoS攻击呢?

首先,面对DDoS攻击,企业机构决不能妥协,不能助纣为虐。按照攻击者的要求支付赎金既无法保证攻击者停止攻击,也不能确保未来不再受到其他攻击威胁。

其次,企业机构可以向有经验的组织寻求帮助,借力专家,寻求适当等级的咨询与安防建议以及应对突发情况的紧急服务。企业机构可以以情报研判、实战经验、缓解能力和缓解容量四个方面作为评估标准,寻找合适的合作伙伴。

第三,DDoS攻击在发生的那一刻,可能就已经造成了数万美金的财务损失,所以,企业机构应该随时准备迎战,结合合适的防护方案与安全合作伙伴,主动缓解DDoS流量,让攻击者难有可乘之机。

第四,企业机构应该优化自身安防流程和技术,改善自身安全态势,有针对性地设立防御层次。根据自身业务形态与风险承受能力,来确定应采用的安防形式,形成闭环,不断优化,从而更好地保护自身资产。

第五,企业机构应该协调好技术、流程和人员的关系,召集相关职能部门,确保准备充分,了解在发生攻击时各自应采取何种措施。企业机构可以定期执行桌面演练,以确保适当的人员、流程和技术都准备就绪,让投资的技术、工具都能落到实处,使价值最大化。

2020实“鼠”不易,DDoS攻击带来的威胁从未像现在这样严峻。企业机构只有做到以上五点,通过“人员+流程+技术”结合的方式,建立应对DDoS攻击的全方位安防网,才能有条不紊地应对水平不断上升的DDoS攻击,打好DDoS反击战,在2021“牛”转乾坤。

推荐阅读

经典栏目

精彩专题

关注我们

大视频行业颇具影响力的行业社群平台,重要新闻、热点观察、深度评论分析,推动电视行业与各行各业的连接。

集合电视台、网络视听、潮科技等各种好玩信息。

专注于报道广电行业新鲜5G资讯,致力于成为广电行业有权威、有深度的5G自媒体平台。

UHD、4K、8K的最新资讯和最深入的分析,都在这里。

视频产业的专业圈子,人脉、活动、社区,就等你来。

我们只沉淀有深度的信息和数据。

致力于卫星电视信息、卫星通信技术、天地一体网络应用案例、以及广电、通信等产业的市场动态、政策法规和技术资讯的传播。